ALTE DOCUMENTE

|

||||||||

Механизмы аутентифик 13513j916n 72;ции Windows

PWL Internet

Window Windows Windows NT Windows MS DOS Windows Windows NT DOOM

Windows NT Clarion MB RAM Windows Windows NT Windows ! Большинство пользователей просто не понимает, какие выгоды им обеспечивает Windows NT Windows

Windows Windows , но часто используют в одноранговых сетях.

NT Windows Windows

Windows Windows 98) не требует аутентифик 13513j916n 72;ции пользователя перед началом работы. Да, возможность «установить пароль на вход в систему» существует, но играет другую роль, нежели в UNIX Windows NT Windows Windows Windows Windows . Ни файловая система, ни системные вызовы не поддерживают атрибутов защиты и не имеют никакого представления ни о пользователях, ни о правах доступа. Поэтому, без серьезных доработок ядра, говорить о «регистрации в системе» бессмысленно!

Windows - уникальных конфигураций каждого пользователя, позволяющих одному работать независимо от остальных. В профилях можно хранить содержимое рабочего стола, раскраску окон, путь к папке «Мои Документы», пароль на вход в Internet Windows

Windows Windows и защищать особо и нечего.

Internet Internet

Internet IRC ICQ IP

Целью атаки может быть нарушение нормальной работы операционной системы («подвешивание») или копирование (модифик 13513j916n 72;ция) хранящихся на компьютере документов. Вообще, завесить можно все что угодно (дурное дело хитрым не бывает), от этого не защищена ни одна существующая операционная система, (а Windows ). От таких атак никуда не уйдешь, но они достаточно безвредны, - после перезагрузки с компьютером вновь можно работать. Да, теряется все не сохраненные документы, и даже существует незначительный риск необратимо потерять их содержимое (если зависание произойдет в момент записи файла на диск), но угроза уничтожения или разглашения приватной информации гораздо неприятнее.

, возможность удаленного доступа к файлам и папкам компьютера существует только в том случае, если имеется поддержка («зашаренных») ресурсов. По умолчанию она отсутствует, но в любой момент может быть включена установкой службы «Доступ к файлам и принтерам сетей Microsoft

SMB NetBIOS, например NBT (NetBIOS over TCP/IP). Поэтому, машина с установленной службой доступа к файлам и принтерам, при подключении к Internet

NBT

nbtstat exe Windows

/SRC/139.pl IP

use Socket;

print "Введите имя или IP адрес удаленного компьютера:";

$server=<>;

$yes=" ";

chomp $server;

socket(NNTP, PF_INET(), SOCK_STREAM(), getprotobyname("tcp") || 6);

if (connect(NNTP, sockaddr_in(139,inet_aton($server))))

print "Служба доступа к файлам и принтерам $yes установлена";

Введите имя или IP адрес удаленного компьютера:192.168.55.1

SERVER

Тип Использовать как Комментарий

ASMLIB Диск

ATACR Диск

BLEAK Диск

C Диск

D Диск СД РОМ общего доступа

установлена

open net VIEW server net exe Windows net exe net USE USER

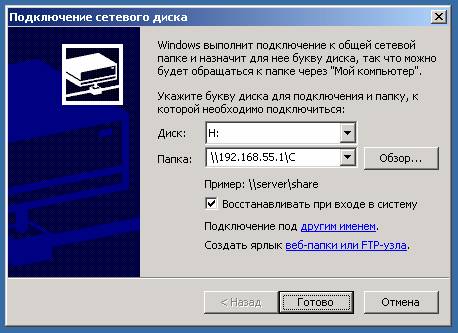

net use \\192.168.55.1\C "12345" /USER:"KPNC"

dir C" выдаст содержимое диска С удаленного компьютера. Аналогичным образом осуществляется копирование и модифик 13513j916n 72;ция документов. К сожалению, не все приложения поддерживают UNC Windows

Windows Windows 98) противостоять злоумышленникам, и может ли она гарантировать безопасность ресурсов компьютера? Операционная система позволяет назначать раздельные пароли для чтения и модифик 13513j916n 72;ции содержимого дисков и папок. Но для аутентифик 13513j916n 72;ции Windows Windows NT LM Windows NT Windows NT Windows Windows LM Windows Windows

Windows Windows Internet Windows

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurentVersion\Network\LanMan\имя ресурса Parn Erc Parn Erc

. Но ключи идентичны на всех машинах, поэтому заведомо известны злоумышленнику, следовательно, найти оригинальный пароль можно без труда.

SERVER log lm reg

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\LanMan]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\LanMan\ASMLIB]

"Flags"=dword:00000102

"Type"=dword:00000000

"Path"="E:\\ASMLIB"

"Parm2enc"=hex:

"Parm1enc"=hex:

"Remark"=""

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\LanMan\C]

"Flags"=dword:00000101

"Type"=dword:00000000

"Path"="C:\\"

"Parm2enc"=hex:04,a8,7e,92,66

"Parm1enc"=hex:

"Remark"=""

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\LanMan\D]

"Flags"=dword:00000191

"Type"=dword:00000000

"Path"="D:\\"

"Parm2enc"=hex:

"Parm1enc"=hex:

"Remark"="СД РОМ общего доступа"

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\LanMan\BLEAK]

"Flags"=dword:00000193

"Type"=dword:00000000

"Path"="F:\\BLEAK"

"Parm2enc"=hex:

"Parm1enc"=hex:

"Remark"=""

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\LanMan\ATACR]

"Flags"=dword:00000191

"Type"=dword:00000000

"Path"="J:\\ATACR"

"Parm2enc"=hex:

"Parm1enc"=hex:

"Remark"=""

Path C Parm enc Param enc C x xA x E x x /SRC/win9x.xor.c

#include <stdio.h>

main(int argc, char **argv)

}

printf("\n");

SRC win x xor bat win x xor exe x xAA x D x x x xE x A

Windows

Internet

Internet Windows

Windows Windows Windows OSR

Internet PWL KPNC KPNC PWL Windows PWL

PWL

PWL

RC Pentium PWL . В среднем же потребуется вдвое меньше времени, то есть что-то около часа. Другими словами - практически мгновенно.

sym sym sym symn N , только на четверном символе циклический сдвиг приводит к наложению второй половины пароля на первую, в результате чего некоторое взаимное влияние между символами все же возможно. Стоить заметить, в качественных хеш функциях изменение исходной строки способно изменить полученного результата. Рассматриваемый алгоритм, к таковым, очевидно не принадлежит.

/SRC/win95.hashe.c

#include <stdio.h>

#include <string.h>

main (int argc, char ** argv)

}

printf("%08X \n",key);

Если в качестве пароля задать «FFFFKKKKL», то хеш-функция возвратит нулевое значение[11]! И подобных паролей существует достаточно много (их точное количество можно вычислить математически или установить перебором).

PWL

Glide PWL Internet

Windows ORS MD PWL .

Windows MSPWL PWL

Windows Windows ORS PWL

|