AUDITUL SECURITATII SISTEMELOR INFORMATICE

Obiectivele de control ce vizeaza securitatea sistemelor informatice, conform COBIT, sunt:

1. Controlul alinierii functiei IT la obiectivele strategice ale organizatiei

2. Controlul autorizarii, autentificarii si accesului

3. Managementul conturilor utilizator

4. Verificarea conturilor utilizator de conducere

5. Clasificarea datelor

6. Raportarea incidentelor/atacurilor ce vizeaza securitatea SI.

Gestionarea incidentelor.

8. Increderea in terte parti.

9. Autorizarea tranzactiilor

10. Prevenirea refuzului de acceptare a tranzactiei.

11. Managementul cheilor de criptare

12. Prevenirea, detectarea programelor distructive (virusi, viermi, cai troieni,etc).

Politici de securitate

In mod practic, la nivelul unei organizatii, setul de politici specifice pentru securitatea informatiei poate cuprinde:

Politica de monitorizare a securitatii informatiei

Politica de analiza si evaluare a riscului de securitate a informatiei

Politica de management a riscului de securitate a informatiei

Politica de clasificare a resurselor informationale

Politica de acces a tertelor parti

Politica de pregatire/perfectionare a personalului în domeniul securitatii informatiei

Politica de control al accesului

Politica de management al conturilor utilizatorilor

Politica de parole

Politica de securizare a serverelor

Politica de securitate pentru echipamentele mobile si pentru cei care se conecteaza la distanta

Politica de management al schimbarii resurselor

Politica de utilizare a semnaturii electronice

Politica de back-up

Politica de manipulare si stocare a datelor

Politica de utilizare a serviciului de e-mail

Politica de criptografie

Politica de licente software

Politica de dezvoltare software

Politica de protectie împotriva virusilor

Politica de detectare a intrusilor

Politica de firewall

Politica de management a evenimentelor/incidentelor de securitate a informatiilor

Politica de continuitate a afacerii

Politica de audit asupra securitatii informatiei

1. Controlul accesului

a. Controlul alocarii conturilor utilizator

- respecta principiul "trebuie sa stie"

- definirea exacta a restrictiilor de acces: loc, timp, de acces neautorizat

b. Controlul administrarii parolelor

- atribuirea parolelor noi

- modificarea parolelor existente

c. Controlul configurarii profilelor pentru utilizatori

- criteriile de definire a grupurilor de utilizatori

- verificarea drepturilor de acces la nivelul grupurilor

- verificarea corelatiei responsabilitati-drepturi de acces

d. Controlul conturilor privilegiate

Standardul ISO 17799 prevede masuri de control pentru fiecare nivel al SI:

controlul accesului la serviciile retelei

controlul accesului la nivelul sistemului de operare

controlul accesului la aplicatii - prevenirea accesului neautorizat la informatiile gestionate de aplicatiile software.

2. Managementul comunicatiilor si al operarii

Practicile de control recomandate pentru asigurarea operarii de o maniera corecta si sigura, constau in:

Documentarea procedurilor de operare

Controlul modificarilor aduse SI, atat la nivel hardware cat si software

Formalizarea tratarii incidentelor de securitate

Separarea responsabilitatilor

Planificarea capacitatii sistemului - are ca obiectiv minimizarea riscurilor intreruperii sistemului ca urmare a atingerii capacitatii maxime de procesare.

Protectia impotriva software-ului malitios

Intretinerea sistemului, inclusiv realizarea copiilor de siguranta, intretinerea jurnalelor de operare, mentinerea inregistrarilor cu erori de operare si executie.

Manipularea si securitatea mediilor de stocare, pentru a preveni intreruperea activitatii afacerii

Schimbul de aplicatii si date intre organizatii, pentru a preveni pierderea, alterarea sau utilizarea improprie a infomatiei.

Managementul retelei are ca obiectiv asigurarea protectiei datelor transmise prin retea si a infrastructurii fizice a retelei.

Pentru protectia retelei sunt disponibile tehnologii specializate

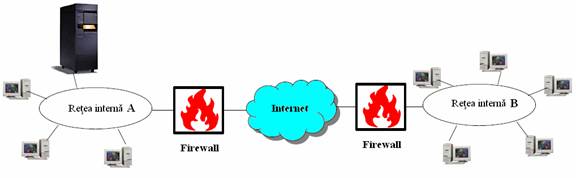

Firewall - dispozitiv prin care este controlat traficul intre reteaua organizatieie si retelele externe ale acesteia.

Sistem pentru detectarea intruziunilor (IDS) - dispozitiv dedicat inspectarii traficului unei retele cu scopul identificarii automate a activitatii ilicite.

Criptarea comunicatiilor- procesul prin cae datele sunt aduse intr-o forma neinteligibila persoanelor neautorizate.

Retea privata virtuala (VPN) - o retea care permite comunicarea intre doua dispozitive prin intermediul unie infrastructuri publice (nesigure)

Virusi

pot fi definiti ca fragmente de cod de program care se autocopiaza într-un fisier modificandu-l (nu este un program independent).

se activeaza doar odata cu programul gazda si apoi se multiplica infestand si alte programe.

fiecare virus se autoidentifica pentru a evita sa infecte de mai multe ori acelasi fisier.

Tipuri De Virusi

Literatura de specialitate, încearca sa defineasca tipurile de virusi astfel:

virusii fisierelor infestate - se numesc astfel deoarece lucreza prin încapsularea propriilor coduri în codurile fisierului program. Atunci cand fisierul va fi deschis, fisierul program infestat se încarca el însusi în memorie ca sa duca la îndeplinire misiunea pentru care a fost creat, executand sarcina ce i-a fost trasata.

Acesti virusi pot fi statici sau polimorfi.

Un virus static nu se schimba niciodata, în timp ce un virus polimorf - se schimba în forme controlate dupa fiecare infestare a unui sistem, ceea ce-l va face greu de depistat.

virusii sectoarelor de boot - se numesc astfel pentru ca ei infecteaza aceste sectoare de pe discheta sau hard disk.

virusii de macro

Virusii de tip macrocomenzi sunt lansati atunci cand se deschide un document infectat. Exista tendinta ca majoritatea virusilor de macro sa fie încapsulati în documente Word.

virusii de tip script

virusi spioni

Aceasta categorie de virusi face parte din generatia actuala de virusi, iar rolul lor este de a inspecta, în calculatoarele sau retelele în care patrund, tot ceea ce se petrece. Mai tarziu, la o anumita data sau în anumite conditii, vor trimite înapoi la proprietar un raport complet(într-o forma criptata), privind "corespondenta" pe Internet si alte actiuni efectuate de catre cel spionat.

caii troieni

Un cal troian - spre deosebire de viermi si virusi, nu se autoreproduce (nu-si face propriile copii), dar declanseaza actiuni distructive în calculatorul gazda sau permite accesul neautorizat de la distanta.

Viermii

Un vierme - este autoreproducator, ca si virusii, dar el nu altereaza fisierele gazda, ci este rezident în memoria sistemului (se raspandeste într-o retea sau Internet fara interventia utilizatorului).

viermii de e-mail

viermii de chat

FIREWALL

Un firewall este un sistem (colectie de componente), plasat intre 2 retele, care are % proprietati:

tot traficul dinspre interior spre exterior si vice-versa trebuie sa treaca prin el;

este permisa numai trecerea traficului autorizat prin politica locala de securitate;

sistemul insusi este imun la incercarile de penetrare a securitatii acestuia.

Deoarece este un sistem interpus intre 2 retele, acesta poate fi folosit si in alte scopuri decat controlul accesului:

pentru a monitoriza comunicatiile dintre o retea interna si o retea externa;

pentru interceptarea si inregistrarea tuturor comunicatiilor dintre reteaua interna si exterior.

Daca o organizatie are mai multe retele, separate din punct de vedere geografic, fiecare avand cate un firewall, exista posibilitatea programarii acestor firewall-uri pentru a cripta automat continutul pachetelor transmise intre ele.

Avantaje:

1. protectia serviciilor vulnerabile (NFS, FINGER)

2. impunerea unei politici a accesului in retea

3. concentrarea securitatii

4. monitorizarea si realizarea de statistici cu privire la folosirea retelei

Dezavantaje:

1. restrictionarea accesului la unele servicii(Telnet, FTP, NFS)

2. protectia scazuta fata de atacurile provenite din interior

3. potential ridicat pentru existenta de "usi secrete".

4. protectie scazuta fata de virusi

5. viteza de comunicatie cu exteriorul poate fi afectata (nu si in cazul liniilor de mare viteza)

6. fiabilitatea. O retea protejata prin firewall isi concentreaza securitatea intr-un singur loc, spre deosebire de varianta distribuirii securitatii intre mai multe sisteme.

Un firewall nu se prezinta întotdeauna ca o entitate standard, mai multe configuratii de echipamente putand îndeplini sarcini care au fost atribuite generic termenului de firewall.

Controlul traficului prin firewall

Firewall-ul pentru filtrarea pachetelor

Firewall cu monitorizare completa a starii

Firewall la nivel aplicatie

CRIPTAREA

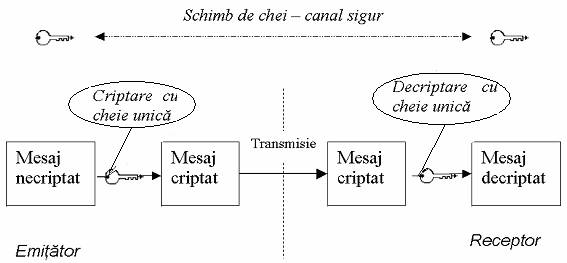

Criptarea este procesul de transformare a unui mesaj dintr-o forma în care poate fi citit, denumit în termeni criptografici "text clar", într-o forma codificata, "text criptat" sau "text cifrat", care nu poate fi înteles fara revenirea la textul initial. Operatia de trasformare inversa, din "text criptat" în "text clar" poarta numele de decriptare.

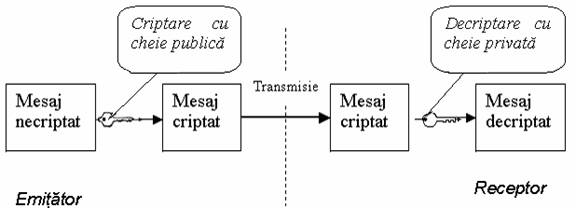

Sistemele criptografice sunt de doua tipuri:

sisteme criptografice cu chei secrete (simetrice) - cheia de criptare este aceeasi cu cheia de decriptare;

sisteme criptografice cu chei publice (asimetrice) - cheia de criptare este diferita de cheia de decriptare (cele doua chei sunt dependente).

Sisteme de criptare prin chei secrete (simetrice)

fig. Sistem de criptare cu cheie secreta

Sisteme de criptare prin chei publice(asimetrice)

fig. Sistem de criptare cu cheie publica

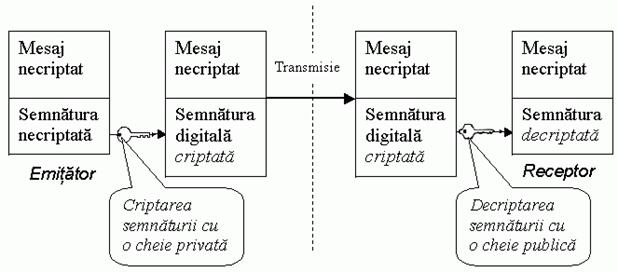

Semnatura electronica

Semnatura electronica reprezinta un cod personal, unic alcatuit din informatii in format electronic, generate si stocate pe un dispozitiv securizat, care se ataseaza la calculator. Semnatura electronica serveste ca metoda de identificare a semnatarului si e inmagazinata pe suport magnetic securizat. O semnatura electronica tb sa indeplineasca cumulativ % cond:

Este legata in mod unic de semnatar

Asigura identificarea semnatarului

Este creata prin mijloace controlate exclusiv de semnatar

Este legata de doc in forma electronica la care se raporteaza, astfel incat orice modificare a doc, ulterioara semnarii, va duce automat la invalidarea semnaturii.

fig. Sistem cu semnatura digitala

Semnatura electronica este un instrument deosebit de util si puternic, care ofera % facilitati :

Permite semnatarilor unui document sa oficializeze acest act chiar daca se afla la mare distanta geografica fata de locul unde tb semnat documentul.

Un doc semnat electronic se supune clauzei juridice de nonrepudiere, adica semnatarul nu poate sustine faptul ca nu a semnat acel document

Orice modificare a documentului semnat digital duce automat la anularea semnaturii, prin urmare destinatarul are convingerea ca documentul a ajuns in stare nealterata

Orice document semnat digital poate fi tiparit la imprimanta si contine informatia ca acest document poarta semnatura electronica a semnatarului.

3. CONTROLUL SECURITĂŢII FIZICE

Controlul securitatii fizice include masuri ce vor face ca procesarea datelor sa nu fie afectata de dezastre naturale (foc, inundatii), accidente tehnice (caderi de tensiune), conditii de mediu (umiditate, lipsa ventilatiei). Auditorul verifica masura în care accesul fizic la date si resursele hardware este restrictionat corespunzator:

spatii speciale pentru amenajarea calculatoarelor cu protectie la incendii, inundatii, etc.

analiza mediilor de stocare a datelor. Existenta unor programe gen Easy Recovery sau Lost & Found care permit recuperarea datelor sterse de pe mediile de stocare pot genera prejudicii importante.

echipamentelor trebuie sa li se asigure conditiile de mediu specificate în documentatia tehnica.

sisteme de supraveghere si alarma;

controlul personalului de securitate.

CONTINUAREA ACTIVITĂŢII. PLANIFICAREA REFACERII DUPĂ DEZASTRE

Planificarea continuarii activitatii (Business Continuity Planing - BCP) reprezinta procesul proiectat pentru reducerea riscurilor activitatii organizatiei aparute ca urmare a întreruperii neasteptate a functiilor/operatiilor critice, manuale sau automate, necesare pentru supravietuirea organizatiei. Sunt cuprinse resursele materiale si umane necesare în vederea asigurarii unui nivel minim pentru operatiile critice.

BCP cuprinde:

DRP (Disaster Recovery Plan), necesar în refacerea facilitatilor devenite neoperabile, incluzând relocarea operatiilor într-o noua locatie;

planul operatiunilor (Operations Plan), necesar entitatilor organizationale în efortul de refacere;

planul de restaurare (Restoration Plan), necesar reluarii operatiilor într-o locatie refacuta sau una noua.

Test de evaluare a cunostintelor

1. Care din urmatoarele afirmatii furnizeaza cadrul pentru proiectarea si dezvoltarea controalelor de acces logic:

a. politica de securitate a sistemelor informationale ;

b. liste de control al accesului ;

c. managementul parolelor ;

d. fisierele de configurare a sistemului

2. Când se face o evaluare de detaliu a unei retele si a contoalelor de acces, auditorul IS trebui mai întâi sa efectueze:

a. determinarea punctelor de intrare ;

b. evaluarea accesului autorizat al utilizatorului ;

c. evaluarea identificarii si autorizarii utilizatorilor ;

d. evaluarea configurarii serverului.

3. Care din urmatoarele tehnici asigura securitatea în timpul transmisiei datelor?

a. jurnalul de comunicatii

b. jurnalul software-ului de sistem

c. criptarea

d. protocol standard.

4. Semnatura digitala solicita ca:

a. expeditorul sa aiba o cheie publica si destinatarul sa aiba o cheie privata

b. expeditorul sa aiba o cheie privata si destinatarul sa aiba o cheie publica

c. atat expeditorul cat si destinatarul sa aiba o cheie publica

d. atat expeditorul cat si destinatarul sa aiba o cheie privata.

5. Un cod malitios care se modifica la fiecare fisier infectat se numeste:

a. bomba logica

b. virus spion

c. cal troian

d. virus polimorfic

6. Principalul motiv pentru utilizarea semnaturii digitale este ca asigura:

a. confidentialitatea datelor;

b. integritatea datelor;

c. disponibilitatea datelor ;

d. oportunitatea datelor.

7. Care din urmatoarele afirmatii este cea mai evidenta metoda de autentificare a expeditorului?

a. semnatura digitala

b. criptografia asimetrica

c. cerificat digital

d. cod de autentificare a mesajului.

8. Când utilizam criptarea cu o cheie publica pentru a securiza datele ce au fost transmite prin intermediul retelei de calculatoare, trebuie sa avem:

a. cele doua chei de criptare si decriptare publice

b. cheia folosita pentru criptare sa fie privata, iar cheia folosita pentru decriptare sa fie publica

c. cheia folosita pentru criptare sa fie publica, iar cheia folosita pentru decriptare sa fie privata

d. ambele chei de criptare si decriptare sa fie private.

|