ALTE DOCUMENTE

|

||||||

Un sistem wireless foloseste un canal radio, care este un canal deschis. Asadar, procedurile de securitate trebuie incluse pentru a proteja confidentialitatea traficului si pentru a preveni diferite atacuri de securitate cum ar fi „theft of service” (furtul de servicii). Nivelul MAC al IEEE 802.16 contine un subnivel de securitate. Acest subnivel si procedurile lui principale sunt prezentate in urmatoarele paragrafe.

Protocolul Privacy Key Management (PKM – Managementul cheilor de confidentialitate), ulterior cunoscut sub numele de PKMv1, este inclus in subnivelul de securitate al standardului 802.16-2004 cu scopul de a furniza distributia cheilor de confidentialitate de la BS la SS in conditii de siguranta. In plus,PKM este utilizat pentru a aplica acces conditional la serviciile de retea, transformand-l in protocolul de autentificare, protejandu-le de furtul de servicii (sau deturnarea serviciilor) si furnizand un scimb sigur de chei. Multi algoritmi de cifrare (criptare a datelor) sunt inclusi in subnivelul de securitate al standardului 802.16 pentru a cripta pachete de date in cadrul retelei 802.16.

Subnivelul de securitate a fost redefinit de amendamentul IEEE 802.16e in principal pentru faptul ca 802.16-2004 avea niste fisuri de securitate (de exemplu nu avea autentificarea BS) si pentru ca cerintele de securitate pentru serviciile mobile nu sunt aceleasi ca si pentru serviciile fixe. Subnivelul de securitate are in componenta doua protocoale principale dupa cum urmeaza:

Un protocol de incapsulare a datelor pentru a securiza pachetul de date in reteaua fixa BWA. Acest protocol defineste un set de suite criptografice suportate, i.e. perechi de criptari de date si algoritmi de autentificare si regulil 646b16g e pentru aplicarea acestor algoritmi informatiei utile MAC PDU.

Un protocol de management al cheilor (PKM) care furnizeaza distribuirea sigura a datelor de criptare de la BS la SS. Prin acest protocol de management al cheilor, SS-urile si BS-urile sincronizeaza datele de criptare. Mai mult, BS foloseste protocolul pentru a impune accesul conditional la serviciile retelei. Amendamentul 802.16e a definit PKMv2 cu caracteristici imbunatatite

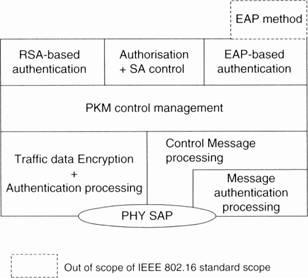

Subnivelul de securitate al WiMAX a fost redefinit in IEEE 802.16e si este prezentat in figura 5.1. Elementele acestei figuri vor fi descrise in acest capitol, unde un SS este deseori numit MS.

Figura - Componentele

subnivelului de securitate

Figura - Componentele

subnivelului de securitate

Multi algoritmi de criptare sunt inclusi in subnivelul de securitate al standardului 802.16. Pot fi utilizati pentru a securiza schimbul de chei de cifrare si pentru criptarea datelor de transport. Cativa dintre acesti algoritmi sunt optionali pentru unele aplicatii.

Algoritmii de criptare inclusi in 802.16 sunt:

RSA (Rivest Shamir Adleman). RSA este un algorim de criptare asimetric cu chei publice utiizat pentru a cripta mesajul Authorization Reply (raspuns de autorizatie) folosind cheia publica SS. Mesajul Authorization Reply include Authorization Key (AK – cheia de autorizare). RSA poate fi deasemena utilizat pentru criptarea cheilor de criptare a traficului cand acestea sunt transmise de la BS la SS.

DES (Data Encryption Standard – Standard de criptare a datelor). DES si 3-DES sunt algoritmi de criptare cu cheie secreta. Algoritmul DES poate fi folosit pentru criptarea datelor de trafic. Acest lucru este obligatoriu pentru echipamentele 802.16. Algoritmul 3-DES poate fi folosit pentru criptarea cheilor de criptare a traficului.

AES (Advanced Encryption Standard – Standard de criptare avansat). Algoritmul AES este un algoritm de criptare cu cheie secreta. Algoritmul AES poate fi utilizat pentru criptarea datelor de trafic si de asemenea poate fi folosit pentru criptarea cheilor de criptare a traficului. Implementarea lui este optionala.

Algoritmii criptografici sunt de asemenea inclusi in 802.16:

HMAC (Hashed Message Authentication Code – Cod de Autentificare bazat pe un rezumat de mesaj) si CMAC (Cipher-based Message Authentication Code – Cod de Autentificare bazat pe un cifru). HMAC si CMAC sunt folosite pentru autentificarea mesajelor si controlul integritatii.

ITU-T X.509 (fost CCITT X.509) sau ISO/IEC 9594-8, care a fost publicat pentru prima data in ca parte a recomandarilor de registru ale X.500, defineste un format de certificat standard folosit in IETF RFC 3280, folosit la randul lui in standardul 802.16 (citat din RFC 2459 al IETF).

Standardul 802.16 spune ca un SS conform cu 802.16 trebuie sa utilizeze formate de certificate X.509 versiunea a treia furnizand o infrastructura de chei publice folosite pentru autentificarea sigura. Fiecare SS poarta un certificat digital X.509 unic, emis de producatorul SS, cunoscut sub denumirea de certificat SS X.509. Mai exact, acest certificat este emis (si semnat) de o Autoritate de certificare (CA – Certification Authority) si instalat de producator. Acest certificat digital contine cheia publica RSA a SS si adresa MAC a SS.

Fiecare SS detine un certificat CA de producator X.509 emis de producator sau de o autoritate externa. Cheia publica a producatorului este ulterior plasata in acest certificat CA de producator X.509, care la randul sau este semnat de o institutie CA de nivel mai inalt. Aceasta institutie CA de nivel inalt nu pare a fi definita clar in versiunea actuala a standardului. Exista doua tipuri deci, de certificate X.509: certificate SS X.509 si certificatul CA de producator X.509. In stadardul 802.16-2004 exista un certificat X.509 pentru BS.

Principalele campuri ale certificatului X.509 sunt urmatoarele:

Versiunea certificatului X.509 este intotdeauna setata ca v3 cand este folosit pentru standardul 802.16.

Seria certificatului este un numar intreg unic care este furnizat de institutia CA emitenta.

Algoritmul de signatura este un identificator de obiecte si parametri optionali care definesc algoritmul sunt utilizati pentru a marca certificatul.

Valoarea signaturii este signatura digitala calculata pe un certificat tbs ASN.1codat DER („certificat de semnat”). Standardul mentioneaza ca algoritmul de signatura RSA cu SHA-1 (Secure Hash Algorithm – Algoritm de Dispersie Sigur), este utilizat pentru ambele tipuri de certificate.

Emitentul certificatului este DN-ul (Distringuished Name – „Numele Distins”) institutiei CA care a emis certificatul.

Valabilitatea certificatului este cand certificatul devine activ si cand expira.

Subiectul certificatului este DN-ul care identifica entitatea a carei cheie publica este certificata in campul informatiei despre subiectul cheii publice. Numele tarii, al organizatiei si al locatiei de productie sunt proprietati ale subiectului certificatului. O alta proprietate este numele companiei pentru CA sau pentru SS, adresa sa MAC universala pe 48 de biti si numarul de serie. Aceasta adresa MAC este folosita la identificarea SS pentru diferitele servere de furnizare in timpul initializarii.

Campul de informatii a subiectului certificatului cheii publice (The Certificate Subject Public Key Info Field) contine materialul cheii publice (cheia publica si parametri) si identificatorul algoritmului cu care este folosita cheia. Acesta este continutul principal al certificatului X.509.

Campurile optionale permit reutilizarea numelor eitentului in timp.

Extensiile certificatului sunt date extinse.

BS utilizeaza cheia publica a certificatului X.509 a unui SS pentru a verifica autenticitatea acestui certificat si apoi certifica SS-ul. Acest lucru se face utilizand protocolul PKM. Aceste informatii de securitate certifica de asemenea si raspunsurile primite de SS.

Securitatea standardului 802.16 intrebuinteaza multe chei de criptare. Cheile de criptare definite in 802.16-2004 sunt definite in tabelul 5.1 unde notatiile si numarul de biti din fiecare cheie sunt date.

|

Cheia de criptare |

Notatia |

Numarul de biti |

Descriere |

|

Authorisation Key – Cheie de autorizare |

AK |

Autentificarea unui SS de BS-ul sau. Secret distribuit utilizat pentru securizarea tranzactiilor ulterioare si generarea de chei de criptare.Timp de viata intre 1 si 70 de zile. |

|

|

Key Encryption Key – Cheia de criptare a cheii |

KEK |

Cheie 3-DES folosita pentru a cripta TEK. |

|

|

Traffic Encryption Key – Cheia de criptare a traficului |

TEK |

|

Cheie de criptare a datelor. Timp de viata intre 30 min si 7 zile. |

|

HMAC Key for the Downlink – Cheie HMAC pentru downlink |

HMAC_KEY_D |

Utilizata pentru autentificarea mesajelor in directia downlink |

|

|

HMAC Key for the Uplink – cheie HMAc pentru uplink |

HMAC_KEY_U |

Utilizata pentru autentificarea mesajelor in directia uplink |

|

|

HMAC Key in the Mesh mode – Cheie HMAC in modul Mesh |

HMAC_KEY_S |

Utilizata pentru autentificarea mesajelor in modul Mesh |

Tabelul - chei de criptare intrebuintate in standardul 802.16, in versiunea sa 802.16-2004

Standardul defineste o Asociatie de securitate (Security Association - SA) ca un set de informatii de securitate pe care un BS si unul sau mai multi dintre clientii lui SS impart pentru a realiza comunicatii sigure. Informatiile unei SA includ Setul Criptografic (Cryptografic Suite) intrebuintat in cadrul SA. Un set critpografic este completul de metode al unei SA pentru criptarea datelor, autentificarea datelor si schimbul de TEK. Continutul exact al SA depinde de setul criptografic al acesteia: chei de criptare, timpul de viata al cheilor, etc. Identificatorul asociatiei de securitate (Security Association Identifier - SAID) este un identificator pe 16 biti impartit intre BS si SS-ul care identifica unis o SA. Exista trei tipuri de asociatii de securitate: SA pentru conexiuni unicast, Asociatia de securitate de grup (Group Security Association - GSA) pentru grupuri multicast si Asociatia de securitate de grup MBS (Group Security Association (MBSGSA) pentru servicii MBS.

SA-urile sunt administrate de BS. Cand se intampla un eveniment de autentificare BS furnizeaza SS-ului o lista de SA-uri associate conexiunilor sale. In general, un SS are un SA (asociatie „primara” - ‘primary’ association) pentru conexiunea lui administrativa secundara si inca doua pentru legaturile de downlink si uplink. Dupa acestea BS poate indica una sau mai multe SA-uri SS-ului.

SA-urile statice sunt inzestrate cu BS. Sa-urile dinamice sunt create si sterse dupa necesitati ca raspuns la initierea si terminarea fluxurilor specifice serviciilor.

Subnivelul de securitate al IEEE 802.16 intrebuinteaza un protocol de management al cheilor autentificate client/server in care BS-ul, serverul, controleaza distribuirea cheilor criptografice clientului SS. Securitatea se bazeaza apoi pe protocolul PKM (Privacy Key Management – Managementul Cheilor de Confidentialitate). BS autentifica un client SS in timpul schimbului initial de autorizatii folosind autentificarea SS bazata pe certificate. Protocolul PKM foloseste criptografia cheilor publice pentru a stabili o cheie publica intre SS si BS. SS utilizeaza si el protocolul PKM pentru a sustine reautorizarea periodica si actualizarea cheilor.

Daca in timpul negocierii capabilitatilor (pentru SBC, schimbul de mesaje al capabilitatilor SS de baza - SS Basic Capability messages exchange) SS specifica faptul ca nu suporta securitatea IEEE 802.16, se trece peste procedurile de autorizare si schimb de chei in procesul de intrare in retea (Network Entry process), i.e. nici schimbul de date nici criptarea datelor nu au loc. Standardul spune ca BS, in cazul de mai sus, considera ca SS este autentificat; altfel SS nu este servit.

Amendamentul 802.16e a definit PKMv2 cu proprietati imbunatatite.

Criptarea poate fi aplicata incarcaturii utile MAC PDU. Antetul generic MAC nu se cripteaza niciodata. Toate mesajele de management a MAC sunt trimise in clar pentru a facilita inregistrarea, alinierea (clasificarea) si operarea normala a nivelului MAC. Numai conexiunile secundare de management si conexiunile de transport sunt criptate.

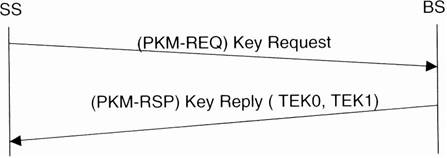

Protocolul PKM utilizeaza certificate digitale X.509, algoritmul cu cheie publica RSA si algoritmi puternici de criptare pentru a realiza schimbul de chei intre SS si BS. Dupa utilizarea PKM ca o criptografie cu cheie publica pentru a stabili un secret (AK) intre SS si BS, acest secret este folosit pentru a securiza schimburi PKM ulterioare de TEK-uri (Traffic Encryption Keys – chei de criptare a traficului). AK se foloseste pentru generarea unei KEK (Key Encryption Key – Cheie de criptare a cheii) si a unor chei de autentificare a mesajului cum tocmai a fost descris. Aceasta operatie consta de fapt in faptul ca SS cere BS-ului cheile de criptare (Vezi Figura 5.2). Utilizarea secretului, AK, pentru un mecanism cu doua niveluri pentru distribuirea cheilor (descris in regiunea urmatoare) permite ca TEK-urile sa fie actualizate fara a provoca o suprasolicitare a procesorului.

Figura - SS cere BS-ului cheile de

criptare

Figura - SS cere BS-ului cheile de

criptare

In fiecare moment, BS mentine doua seturi de generatoare active de chei criptografice pentru SA (sau, echivalent, pentru SAID). Un set de chei criptografice include o TEK si vectorii lor corespunzatori, de initializare (care depind de algoritmul de criptare). In ceea ce priveste AK, un set corespunde generatiei mai vechi de chei criptografice in timp ce al doilea set corespunde generatiei noi de chei criptografice. BS distribuie ambele generatii de chei criptografice unui client SS. Acest lucru se intampla dupa ce SS a solicitat o TEK cu un mesaj Cerere cheie. Mesajul Raspuns cheie contine doua atribute paramatrice ale TEK, fiecare continand chei criptografice pentru unul din cele doua seturi de chei criptografice ale SAID.

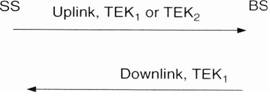

BS foloseste cele doua TEK active diferit, in functie de cum este folosita TEK, in traficul de downlink sau uplink. Pentru fiecare din SAID-urile sale, BS utilizeaza cele doua chei active TEK ghidandu-se dupa urmatoarele reguli (vezi Figura 5.3).

o BS utilizeaza cheia mai veche dintre cele doua TEK pentru criptarea traficului downlink.

o BS decripteaza traficul uplink folosind una dintre cele doua chei, in functie de care cheie este utilizata de SS in acel moment.

Figura – Managementul Cheilor de

criptare a traficului (TEK)

Figura – Managementul Cheilor de

criptare a traficului (TEK)

Figura 5.4 ilustreaza managementul unei TEK SA de catre BS, unde portiunea hasurata a timpului de viata a unei TEK indica perioada de timp in care acea TEK este utilizata pentru a cripta incarcaturile utile ale MAC PDU. In ceea ce priveste AK-urile, TEK-urile au un timp de viata limitat si trebuie sa fie reactualizat periodic. La expirarea a TEK veche, BS foloseste TEK mai noua pentru criptare. SS are responsabilitatea sa updateze cheile sale la momentul oportun. BS foloseste o KEK atunci cand cripteaza TEK in mesajul de management Raspuns la cheie al MAC (PKM-RSP). TEK se cripteaza cu unul dintre urmatorii algoritmi, folosind KEK: 3-DES, RSA sau AES. Algoritmul de criptare TEK este exprimat in identificatorul algoritmului de criptare TEK in setul criptografic al SA.

Figura – Managementul TEK (Cheilor de

criptare a traficului)

Figura – Managementul TEK (Cheilor de

criptare a traficului)

BS utilizeaza un generator de chei aleatoare sau pseudo-aleatoare pentru a genera KEK si TEK. Standardul spune ca practicile recomandate pentru generarea cheilor aleatoare si folosirea acestora in sisteme criptografice sunt furnizate in IETF RFC 1750. Ca si observatie ar trebui sa specifice faptul ca IETF RFC 1750 a fost inlocuit (de catre IETF) cu IETF RFC 4086. Pentru cheia KEK 3-DES, standardul 802,16 defineste metoda urmatoare:

· K_PAD_= 0 × 53 repetat de 64 de ori, i.e. un string de 512 biti,

· KEK = Truncate (SHA(K_PAD_KEK | AK),128),

Aici

Truncate (x,n) arata rezultatul truncarii termenului x cu cei mai din stanga n biti ai sai, SHA(x|y) arata rezultatul aplicarii functiei SHA-1sirurilor de biti concatenate x si y.

|